OpenVAS 弱点扫描器

OpenVAS是Nessus项目分支,一个弱点扫描器,开放式漏洞评估系统,用于管理目标系统漏洞同时也可以进行攻击渗透。其使用NVT(网络漏洞测试)脚本对多种远程系统的安全问题进行检测。

kail默认安装但是想要使用它还需要一些复杂的配置。Openvas的更新很快,并且配置比较复杂,在kali2020中openvas从10版本开始更名为了GVM,其中的一些命令也发生了一些变化。

在2019年,品牌分离完成了。现在,OpenVAS代表实际的漏洞扫描程序,与以前一样,并且“ OpenVAS”中的“ S”现在代表“扫描程序”而不是“系统”。这些更改伴随着更新的OpenVAS徽标。嵌入OpenVAS的框架Greenbone漏洞管理(GVM)。

随GVM-10一起发布的OpenVAS进行了许多性能优化,以应对越来越多的漏洞测试,扫描越来越大的规模和异构性的目标网络的挑战。

与GVM-11一起发布的OpenVAS引入了重大的体系结构更改:以前的服务“ openvassd”变成了命令行工具“ openvas”。它由服务层 ospd-openvas控制。该概念实质上是通过新的基于XML的无状态,请求响应和通用的OSP(开放式扫描仪协议)代替了旧的有状态,永久和专有的OTP(OpenVAS传输协议)。

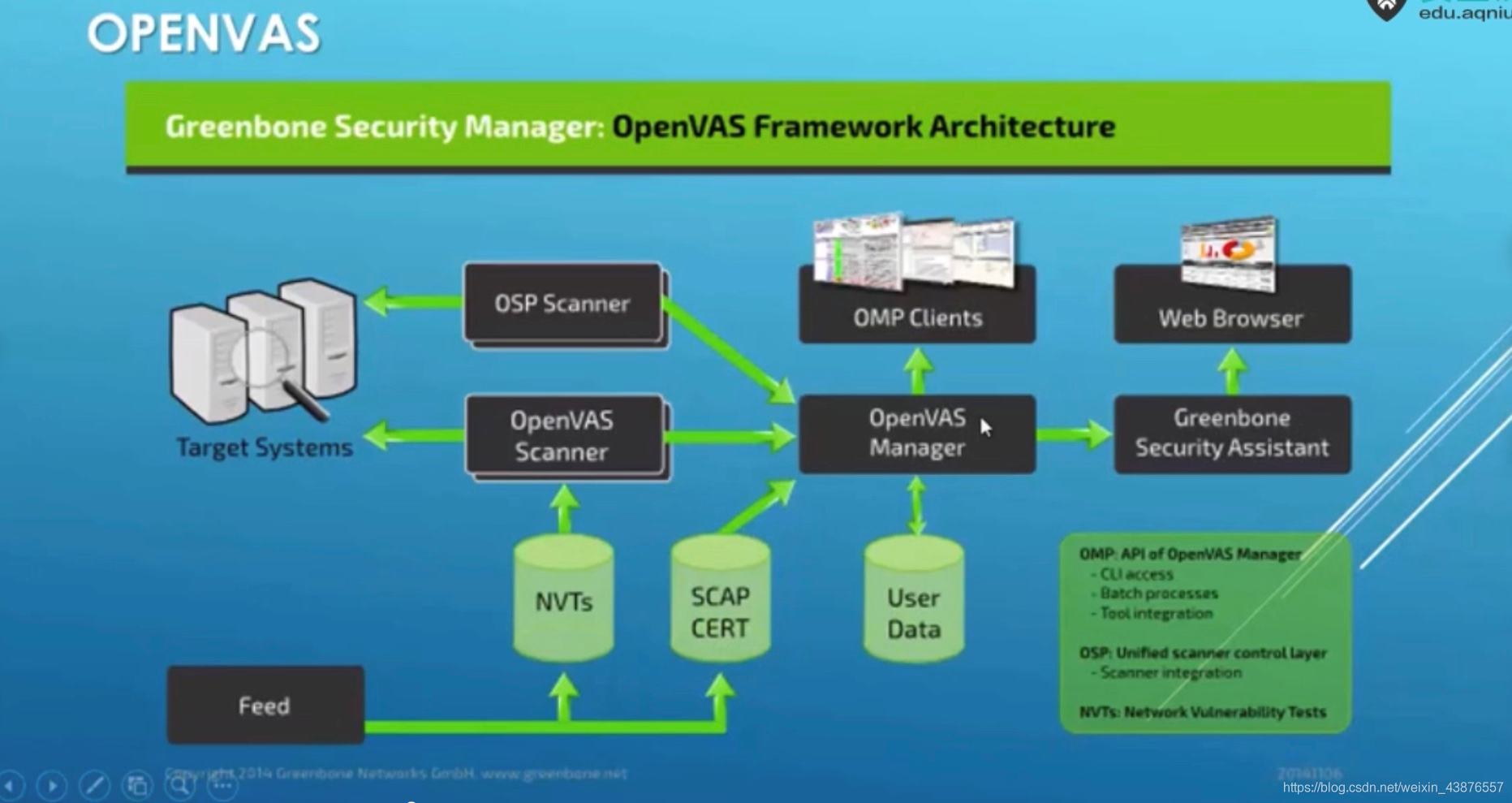

架构拆解

- OpenVAS Manager

• 控制scanner和其他manager的中心组件

• 控制中心数据库,保存用户配置及扫描结果

• 客户端使用基于XML的无状态OMP协议与其通信

• 集中排序筛选,使客户端获得一致展现 - OpenVAS Scanner

• 具体执行Network Vulnerability Tests (NVTs)

• NVTs 每天通过 Feed 更新

• 受 Manager 控制 - OSP Scanner

• 可以统一管理多个scanner

• 将一组 scanner 作为一个对象交给manager管理

• Greenbone Security Assistant (GSA)

• 提供 Web service - OpenVAS CLI

• omp 命令行工具,可实现批处理控制 manager

• 更新很快

• 所有找得到的资料几乎都已不同程度的过时了

1 |

|

快速安装

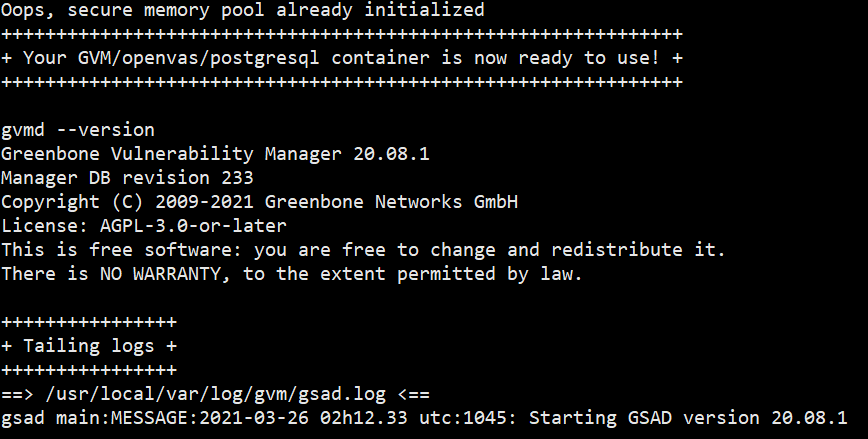

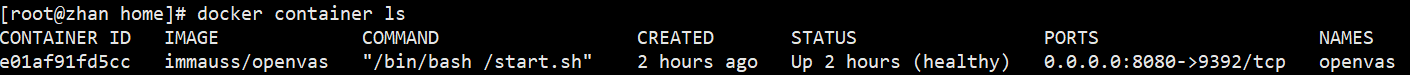

Docker安装openvas(实测)

1.确保系统中安装有docker

2.拉取镜像:docker pull immauss/openvas

3.运行镜像:docker run --detach --publish 8080:9392 -e PASSWORD="123456" --name openvas immauss/openvas

注:–detach 后台运行,–publish指定端口映射

4.查看docker关于openvas的日志看是否安装完成

docker logs openvas

一般这样就算成功了,此时可以查看docker的容器里是否有openvas的容器

之后便可以通过浏览器使用

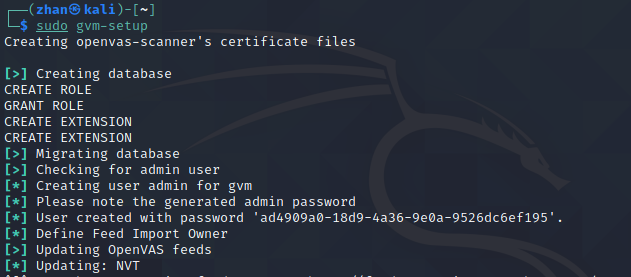

kali2021.1安装openvas(实测)

- sudo apt-get update //更新软件库

- sudo apt-get upgrade //升级软件

- sudo apt-get clean //清除安装包

- sudo apt-get install gvm //安装gvm

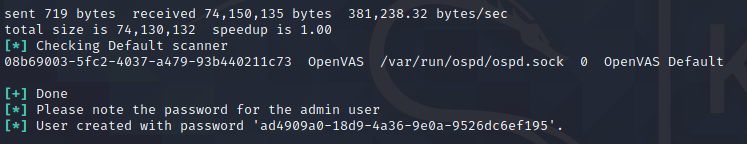

- sudo gvm-setup // 初始化gvm(从版本10开始,OpenVAS改名为GVM)

sudo gvm-start // 开启

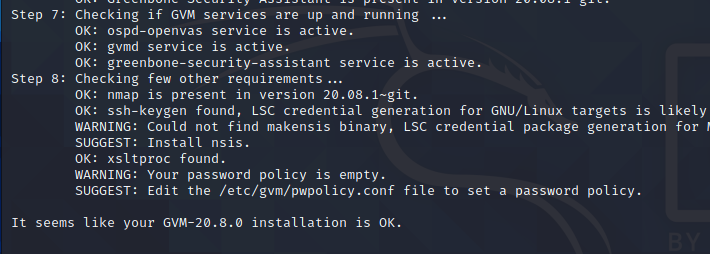

sudo gvm-check-setup //完整性检测

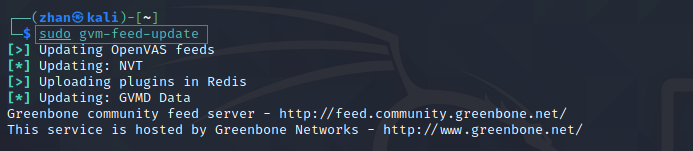

- sudo gvm-feed-update //升级特征库(保持最新)

- sudo runuser -u _gvm – gvmd –user=admin –new-password=123456 //修改密码

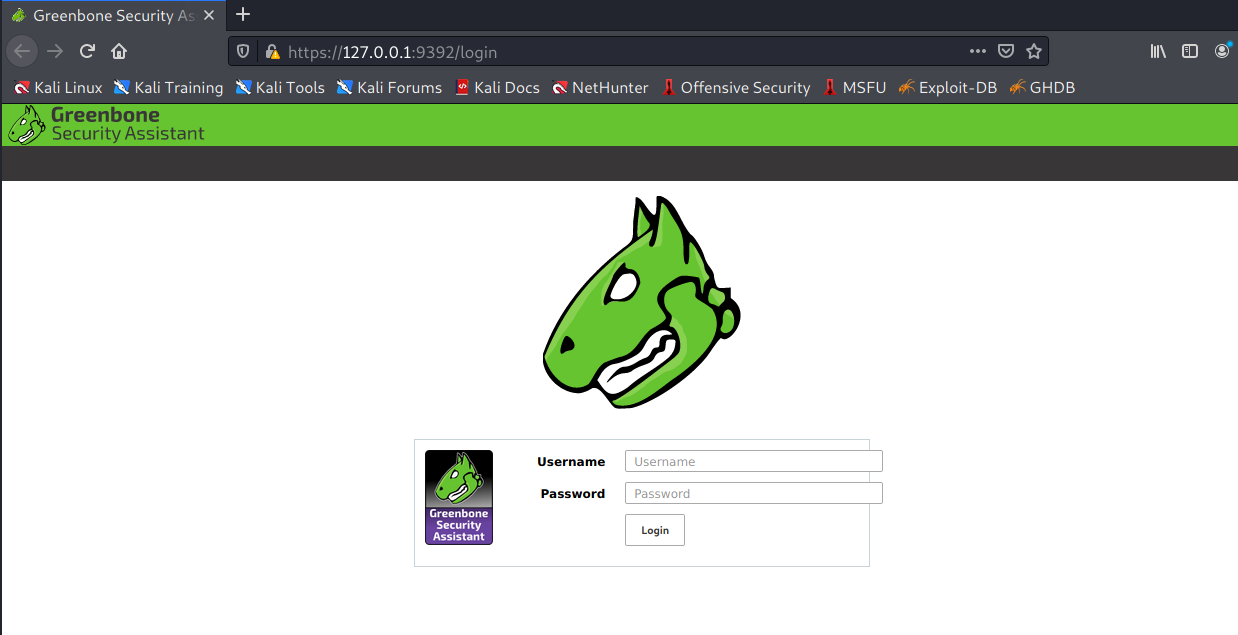

- 浏览器登录https://127.0.0.1:9392

基础使用

1.创建扫描配置

设置具体要扫描那些漏洞 configuration ——> scan config

默认情况下,openvas已经集成了以下集中配置。每种扫描配置扫描的内容不一样。具体内容可以通过每种扫描方式后面的families和NVT进行查看。

- Discover: 只对目标系统进行发现扫描。

- empty: 空策略,不进行任何操作。

- Full and fast:全面的快速的扫描

- Full and fast ulitimate:全面的快速的极限扫描

- Full and very deep:全面的深度扫描

- Full and very deep ultimate:全面的极限深度扫描

- Host Discovery:主机发现

- linux:扫描Linux

- System Discovery:系统识别

2.设置扫描目标 configuration ——> targets

- Windows

- Linux

- 路由器

3.设置扫描目标的端口列表 configuration ——> port counts

4.设置扫描任务 Scans ——> task

5.设置扫描调度 configuration ——> schedules

6.执行扫描,查看进度,生成报告

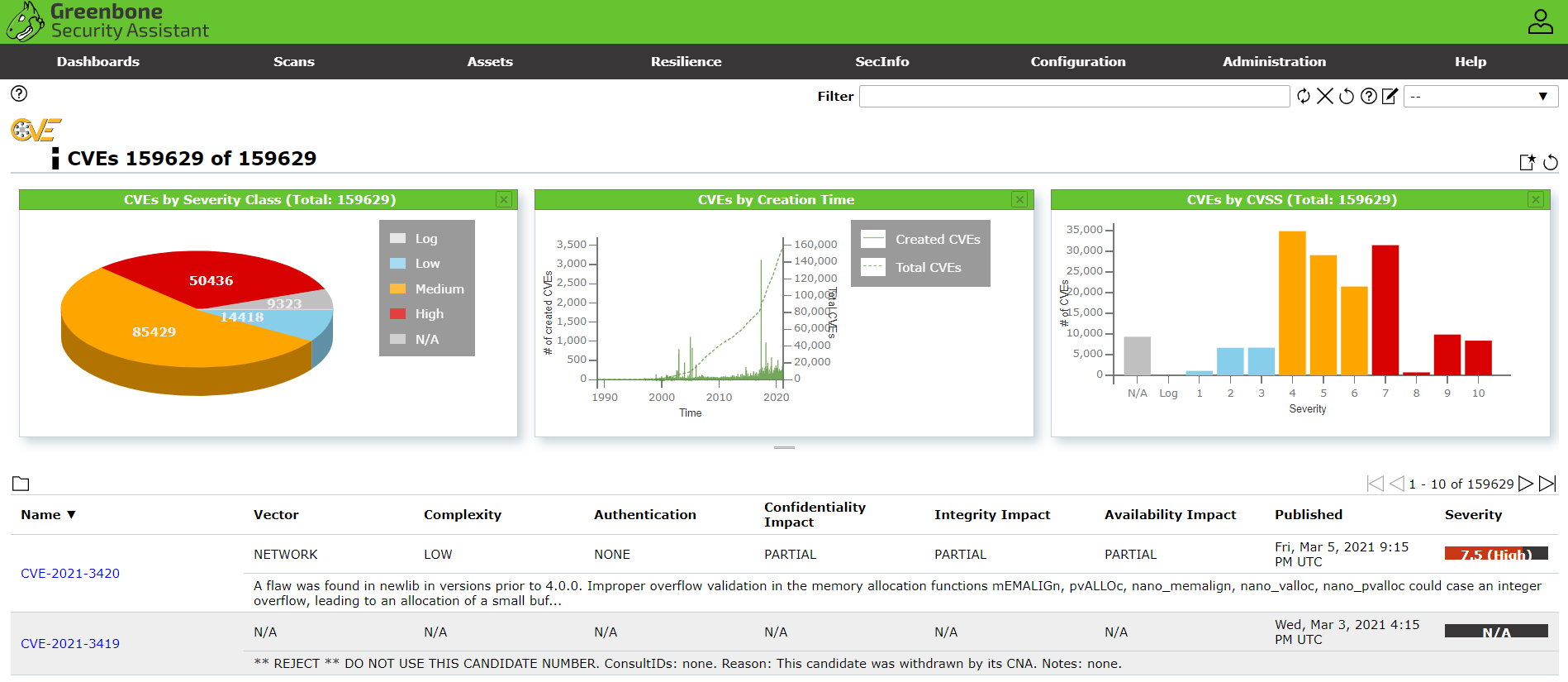

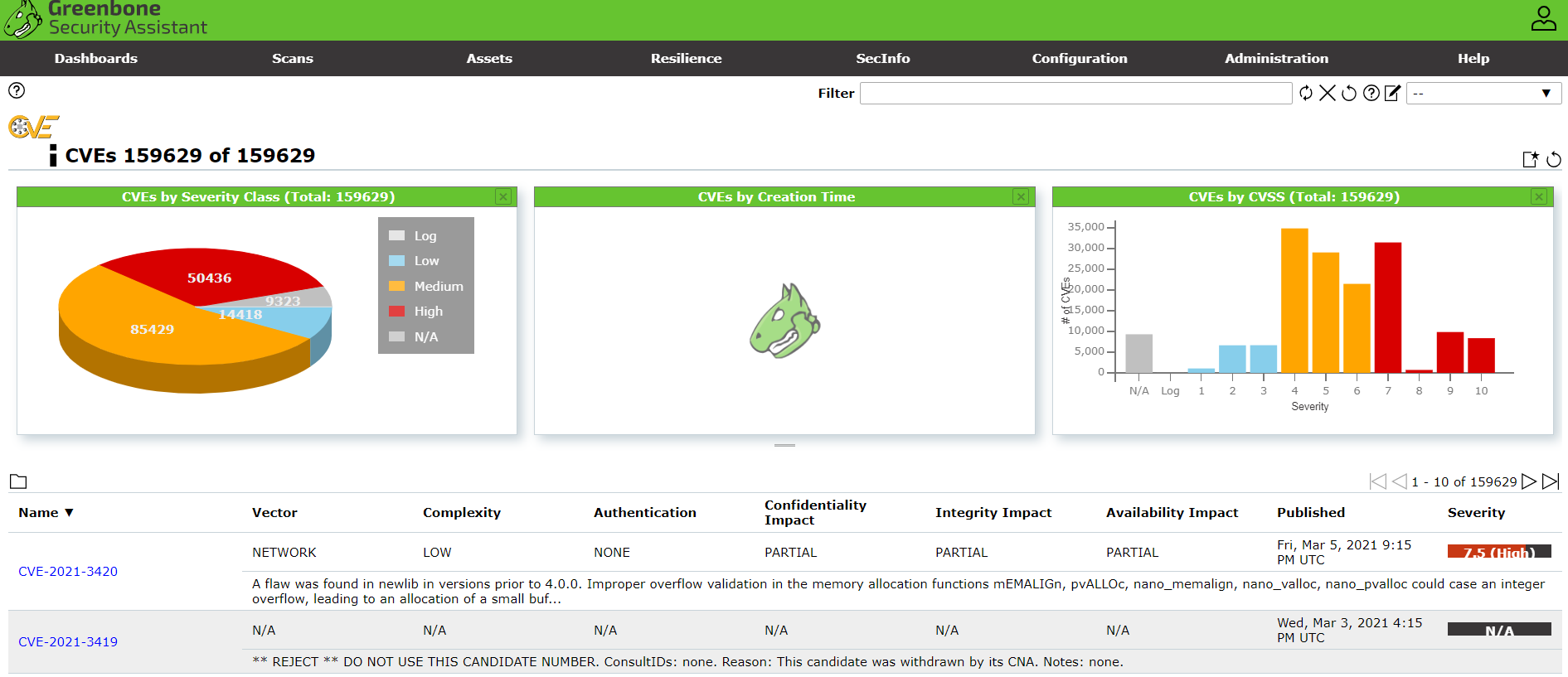

补充:SecInfo

只要更新了openvas,就可以在这信息管理中看到相应的漏洞。

会把目前扫描的所有漏洞最新的比如NAT按威胁严重程度进行排序,每个等级有多少个。

NVT:NVT列表。每个NVT对应一个或几个CVE的漏洞项。

CVE:CVE编号列表。

CPE:产品类型编号列表。

OVAL:OVAL列表。每个OVAL都会这个漏洞进行了完整的描述